- La Seguridad Activa: es aquella cuya función principal es prevenir accidentes.

- La Seguridad Pasiva: tiene como objetivo reducir las posibles secuelas que pueden sucederle a los usuarios y al dispositivo en caso de un incidente.

- La Seguridad Física: consiste en la aplicación de barreras físicas y procedimientos de control frente a amenazas físicas al hardware.

- La Seguridad Lógica: consiste en la aplicación de barreras y procedimientos que protejan el acceso a los datos y al información contenida en él.

Amenazas y Fraudes en los Sistemas de Información:

1. Malware

Virus: es un software que tiene por objetivo de alterar el funcionamiento normal de cualquier tipo de dispositivo informático, sin el permiso o el conocimiento del usuario principalmente para lograr fines maliciosos sobre el dispositivo.

Gusanos: es un malware que tiene la propiedad de duplicarse a sí mismo. Los gusanos utilizan las partes automáticas de un sistema operativo que generalmente son invisibles al usuario.

Troyanos: un malware que se presenta al usuario como un programa aparentemente legítimo e inofensivo, pero que, al ejecutarlo, le brinda a un atacante acceso remoto al equipo infectado.

Keylogger: es un software o hardware que puede interceptar y guardar las pulsaciones realizadas en el teclado de un equipo que haya sido infectado. Este malware se sitúa entre el teclado y el sistema operativo para interceptar y registrar la información sin que el usuario lo note.

Adware: Se trata de un tipo de software que, de modo automático, exhibe al usuario anuncios publicitarios. De este modo, el fabricante del software obtiene ganancias a partir de estas publicidades.

Hijacking: hace referencia a toda técnica ilegal que lleve consigo el adueñarse o robar algo por parte de un atacante.

Spyware: es un software que recopila información de un ordenador y después transmite esta información a una entidad externa sin el conocimiento o el consentimiento del propietario del ordenador.

Hackers: es alguien que descubre las debilidades de un computador o un sistema de comunicación e información, aunque el término puede aplicarse también a alguien con un conocimiento avanzado de computadoras y de redes informáticas.

Spam o correo basura: es la denominación del correo electrónico no solicitado que recibe una persona. Dichos mensajes, también llamados correo no deseado o correo basura, suelen ser publicidades de toda clase de productos y servicios.

Crackers: es el término que define a programadores maliciosos y ciberpiratas que actúan con el objetivo de violar ilegal o inmoralmente sistemas cibernéticos, siendo un término creado en 1985 por hackers en defensa del uso periodístico del término.

Hoaxes: Es un mensaje de correo electrónico con contenido falso o engañoso y atrayente. Normalmente es distribuido en cadena por sus sucesivos receptores debido a su contenido impactante que parece provenir de una fuente seria y fiable, o porque el mismo mensaje pide ser reenviado.

Ransomwares: es un software malicioso que al infectar nuestro equipo le da al ciberdelincuente la capacidad de bloquear un dispositivo desde una ubicación remota y encriptar nuestros archivos quitándonos el control de toda la información y datos almacenados.

Rookits: es un conjunto de herramientas usadas frecuentemente por los intrusos informáticos o crackers que consiguen acceder ilícitamente a un sistema informático. Estas herramientas sirven para esconder los procesos y archivos que permiten al intruso mantener el acceso al sistema, a menudo con fines maliciosos.

2. Amenazas y fraude a las personas

Phishing: es un método que los ciberdelincuentes utilizan para engañarle y conseguir que revele información personal, como contraseñas o datos de tarjetas de crédito y de la seguridad social y números de cuentas bancarias.

Pharming: es la explotación de una vulnerabilidad en el software de los servidores DNS (Domain Name System) o en el de los equipos de los propios usuarios, que permite a un atacante redirigir un nombre de dominio (domain name) a otra máquina distinta.

Ciberbullying: también denominado acoso virtual, es el uso de redes sociales para acosar a una persona o grupo de personas, mediante ataques personales, divulgación de información confidencial o falsa entre otros medios.

Seguridad ante el malware y fraude, precauciones:

Antivirus y antspyware: El antivirus es un programa que detecta la presencia de virus informáticos y los elimina o repara, mientras que el antispyware es un conjunto de herramientas que sirven para prevenir y eliminar Spywares.

Cortafuegos o firewall: es una parte de la red o el sistema que se realiza para bloquear accesos no autorizados y permitiendo los que sí lo están.

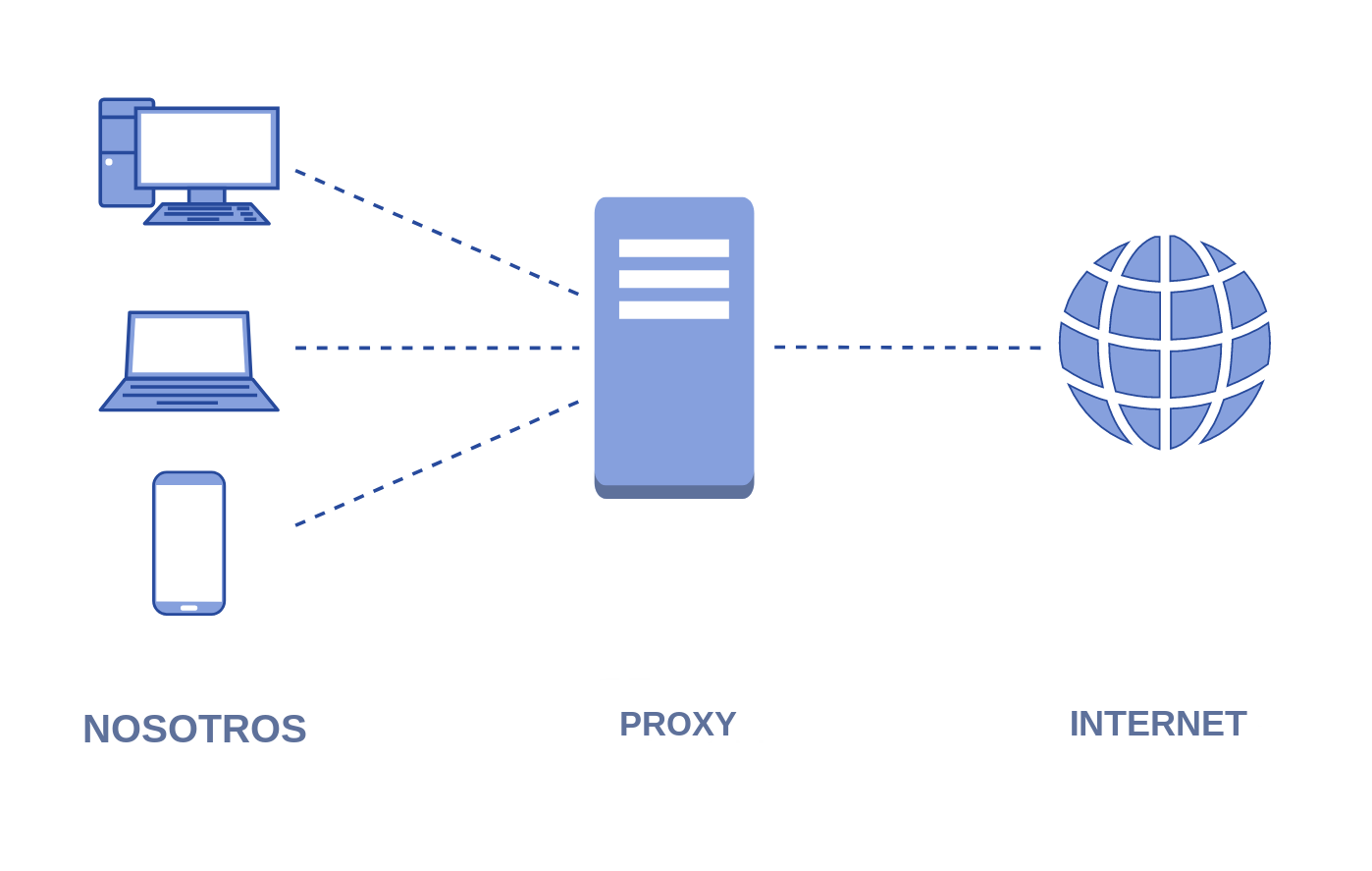

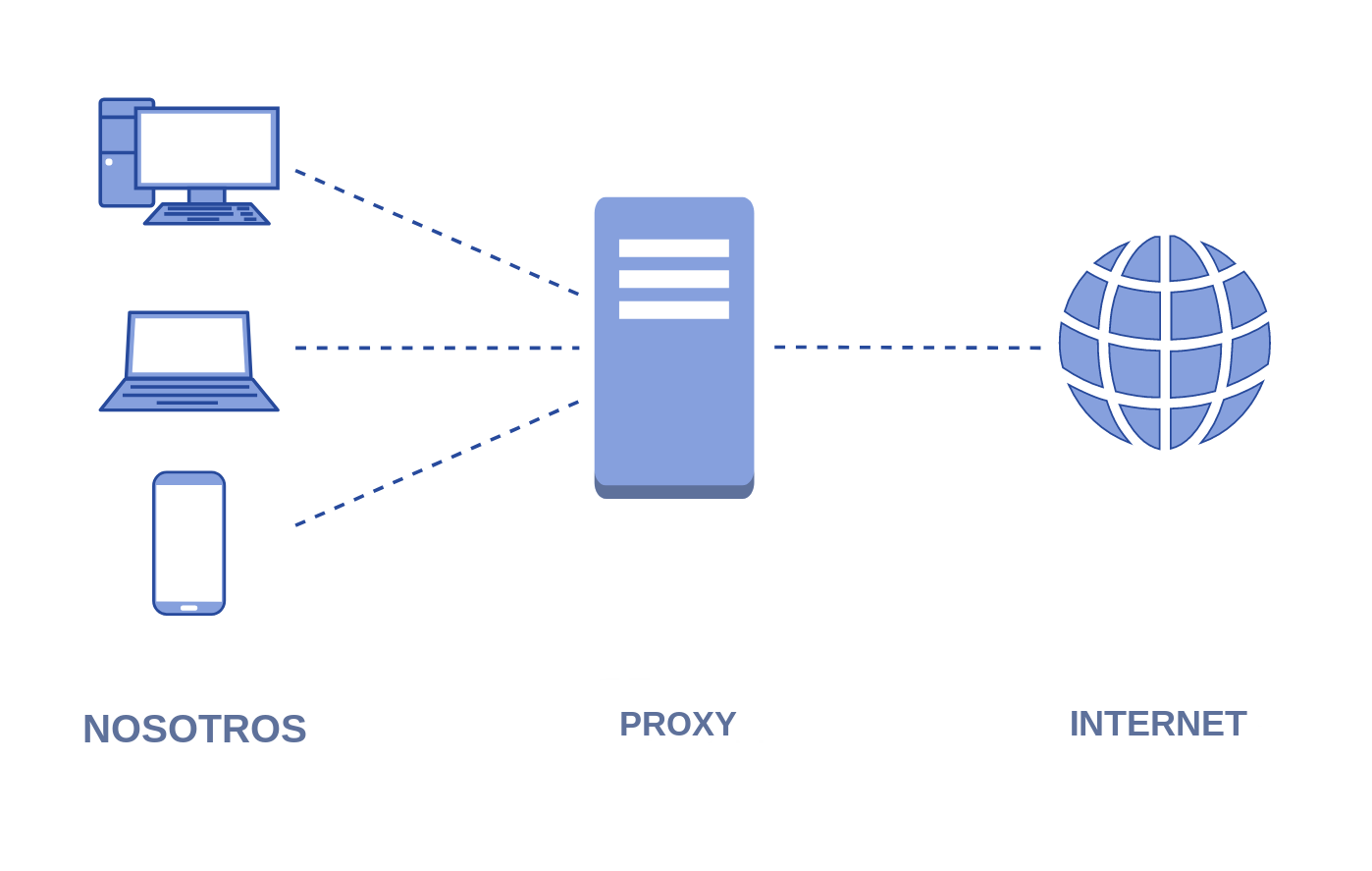

Proxy: en una red informática, es un servidor —programa o dispositivo—, que hace de intermediario en las peticiones de recursos que realiza un cliente a otro servidor.

Actualización de navegadores: actualizaciones son añadidos o modificaciones realizadas sobre los sistemas operativos o aplicaciones que tenemos instalados en nuestros dispositivos y cuya misión es mejorar tanto aspectos de funcionalidad como de seguridad.

Contraseñas: es una serie secreta de caracteres que permite a un usuario tener acceso a un archivo, a un ordenador, o a un programa. En sistemas multiusos, cada usuario debe incorporar su contraseña antes de que el ordenador responda a los comandos.

Criptografía: es la técnica que protege documentos y datos. Funciona a través de la utilización de cifras o códigos para escribir algo secreto en documentos y datos confidenciales que circulan en redes locales o en internet.

Certificados digitales: es el único medio que permite garantizar técnica y legalmente la identidad de una persona en Internet. Se trata de un requisito indispensable para que las instituciones puedan ofrecer servicios seguros a través de Internet.

Filtros de contenido: se refiere a un programa diseñado para controlar qué contenido se permite mostrar, especialmente para restringir el acceso a ciertos materiales de la Web. El filtro de contenido determina qué contenido estará disponible en una máquina o red particular. El motivo suele ser para prevenir a las personas ver contenido que el dueño de la computadora u otras autoridades consideran objetable.

Control parental: consiste en impedir, o limitar el acceso al manejo de los mismos, o a su contenido a menores de edad. Esto se realiza mediante una serie de sistemas de bloqueo, normalmente protegidos mediante claves, bien alfanuméricas, bien mediante una combinación de teclas, que realizan los responsables legales del menor, normalmente sus padres, o los adultos responsables del uso de la correspondiente máquina.

Copias de seguridad en ciencias de la información e informática es una copia de los datos originales que se realiza con el fin de disponer de un medio para recuperarlos en caso de su pérdida.